Jakich rozwiązań szukamy?

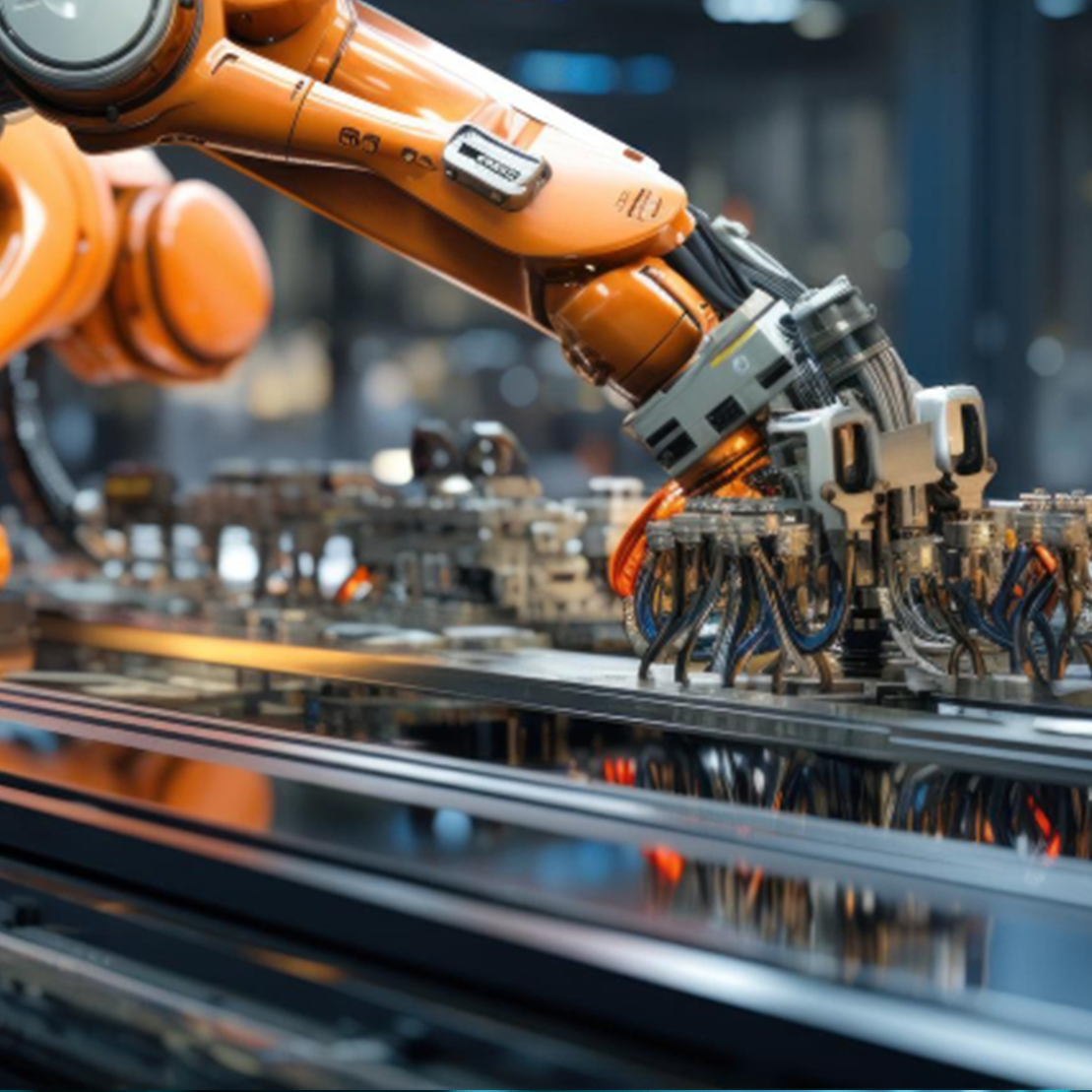

Technologie automatyzacji i robotyzacji procesów

Rozwiązania powinny mieć związek z innowacyjnymi technologiami wykorzystywanymi w automatyzacji i robotyzacji procesów wytwarzania oraz uwzględniać trendy na przyszłość.

Technologie informacyjne, komunikacyjne oraz geoinformacyjne

Innowacja musi wpisywać się w problematykę technologii prowadzących do opracowania innowacyjnych produktów, technologii, procesów lub istotnego udoskonalenia już istniejących.

Technologie informacyjne, komunikacyjne oraz geoinformacyjne

Innowacja musi wpisywać się w problematykę technologii prowadzących do opracowania innowacyjnych produktów, technologii, procesów lub istotnego udoskonalenia już istniejących.

Gospodarka o obiegu zamkniętym

Gospodarka o obiegu zamkniętym (GOZ) to model biznesowy, który minimalizuje zużycie surowców oraz powstawanie odpadów. Innowacje powinny wpisywać się w te założenia.

Cyberbezpieczeństwo

- Infrastruktura krytyczna– zabezpieczenie obiektów i systemów o kluczowym znaczeniu dla funkcjonowania np. obiektów infrastruktury krytycznej, zakładów przemysłowych itp. Obejmuje ochronę przed atakami fizycznymi i cybernetycznymi, zabezpieczenie systemów SCADA oraz ciągłość działania w sytuacjach kryzysowych.

- Zabezpieczenia sieci– ochrona infrastruktury sieciowej przed nieautoryzowanym dostępem, atakami lub złośliwym oprogramowaniem. Systemy wykrywania intruzów (IDS), systemy zapobiegania intruzjom (IPS), segmentację sieci, a także zarządzanie tożsamością i dostępem do sieci (IAM).

- Internet rzeczy (IoT)– zabezpieczanie inteligentnych budynków, ochrona urządzeń przemysłowych. Obejmuje zabezpieczenia sieci IoT, aktualizacje oprogramowania urządzeń, szyfrowanie komunikacji oraz zarządzanie ryzykiem związanym z masowym wdrożeniem urządzeń IoT w infrastrukturze krytycznej.

- Zabezpieczenie chmury– szyfrowanie danych, odporność na ataki DDoS, zarządzanie tożsamością i dostępem do usług chmurowych (IAM), kontrola nad przetwarzaniem danych osobowych w chmurze.

- Ochrona aplikacji– przeciwdziałanie wyciekom danych wrażliwych, SQL Injection, nieuprawnionej eskalacji uprawnień, cryptojackingowi itp.

- Bezpieczeństwo endpointów– ochrona komputerów, urządzeń mobilnych i innych punktów końcowych przed malware, ransomware i innymi zagrożeniami.

- Ochrona przed phishingiem– zabezpieczenia przed atakami opartymi na manipulacji socjotechnicznej, kampaniami phishingowymi oraz spear-phishingowymi.

- Cyberzagrożenia związane z AI i uczeniem maszynowym.